Contents

Synopsis

Introduction aux concepts de base en sécurité informatique et démontrer les menaces et enjeux principaux.

- Objectif

- être capable de faire des choix éclairés en sécurité informatique et se tenir au courant des principales menaces et meilleures pratiques

Public cible

Personnes ayant une expérience minimale en informatique.

Plan de cours

Devrait se donner en 3h.

- présentation du plan de cours

distribution du /HandOut pour faciliter le suivi et avoir une référence future

see also git clone 'git://src.anarcat.ath.cx/presentations/prism.git' 'prism'

Définition

question: qu'est-ce que la sécurité?

- sentiment vs fait

- nationale, personnelle, économique alimentaire

- données, réseau, physique, etc

Concepts clés

il n'y a pas de sécurité parfaite - la sécurité comme un compromis (tradeoff)

- le maillon faible - la sécurité comme un système

- plus simple: plus sécuritaire et plus fiable

- plus cher n'est pas nécessairement plus sécuritaire

- sécurité aujourd'hui, peut-être pas demain - la sécurité comme processus

Rappel sur la théorie informatique

- client/serveur

- hop/point à point

- "IP" (adresse, routage)

- réseau communication global

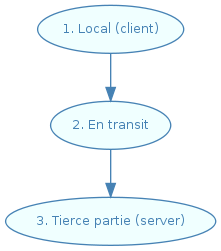

+------------+ +-------------+ ¦ 1. Local ¦ ¦ ¦ ¦ ¦ --------------- 2. En transit ------------- ¦ 3. Tierce ¦ ¦ (Client) ¦ ¦ Partie ¦ +------------+ ¦ ¦ \ . . . . . .\ ¦ (Serveur) ¦ \ . . . . . .\ ¦ ¦ -------------- +-------------+

Comment analyser un problème et sa solution, 5 étapes

- les 5 étapes

quels biens doivent être protegés?

comprendre et décrire ce qui est en jeu

quels sont les risques à ces biens?

considérer quelles sont les attaques possibles, qui voudraient les faire, pourquoi, etc

jusqu'à quel point le problème est résolu?

le problème n'est jamais complètement résolu. regarder comment la solution interagit avec le reste du système et comment elle va échouer

quels sont les nouveaux risques causées pas la solution?

considérer les "dommages collatéraux" possibles ou les conséquences non-désirées

quels sont les coûts et compromis imosés?

tout système a un coût et demande un compromis, social, économique, écologique, etc.

donner des exemples durant la présentation

d'abord décrit dans le Crypto-gram de Bruce Schneier in 2002 mais mieux fait dans son livre "Beyond Fear" de 2006)

vulnérabilités en informatique

atelier: quelles vulnérabilités vous connaissez? comment vous en protéger? 2-3 cas, breakout?

SocialEngineering - l'élément humain (PolitiqueDeSécurité)

Les choses à protéger

- confidentialité - secrets!

- anonymat - qui vous êtes

- intégrité - physique / image, destruction / déformation / diffamation / vol d'identité

Vie privée

informations stockées localement - vol ou saisie

- historique de recherche et de visite

- cookies

- documents (impôts, lettres, etc)

- courriels stockés localement

- virus / zombies

- vos logiciels ou fichiers médias piratés

information en transit

- courriels, encore

- téléphone (voip vs trad)

- transactions bancaires

- sites visités

- documents échangés

- vos logiciels ou fichiers médias piratés, encore

- votre emplacement géographique (cell, ipods, wifi)

- firesheep

information stockée par un tier

- Facebook, gmail... google!

- twitter (pleaserobme.com), flickr, blogs, google stalking...

Foursquare, http://girlsaround.me/

- voicemail

- email (no IMAP/webmail, PGP, delete when read)

- IM (no logs at yahoo/MSN/IRC, logs kept at google, local logs)

- SMS (assume stored)

MyGoogle, iDrive, my cloud...

- Search history

sécurité physique

- vol

- webcams

- micros

- CDROMs, clefs USB

- papier

- accès aux machines

Propriété intellectuelle / imaginaire

- des auteurs

- cas du CDROM qui se lit pas dans le PS3

- des compagnies

- analyse générale du cas des DRMs

- cas des films de iTunes

- rootkit de Sony

- kindle 1984

- enjeu

- qui contrôle la culture?

Sécurité côté serveur

- DOS / manifs (floods, crashs)

- Intrusions

- défigurations

- vol de données

- destruction

- Surveillance

- Vol de matériel/information

Pratiques recommandées

- privilèges minimums / "need to know"

- lien de confiance: oui, jusqu'à une certaine limite ("au besoin"?)

web of trust - à quoi ça sert?

"security culture" (voir PratiquesSécurité)

- documenter et contrôler l'accès physique et clefs

- concierge? entretien? - qui a accès

- clefs? codes? - comment on a accès

- communications sécurisées

- gestion des mots de passe

- choisir un bon mots de passe

- écrit dans le portefeuille ou encrypté

- mots de passes différents pour différents services (niveaux, ou différent partout)

- password policies (no human readable, no defaults, carry them, password managers, different passwords, change passwords, not close to asset)

- courriels

- ne pas cliquer sur les courriels que vous ne voulez pas

- attendez-vous vraiment une pièce jointe?

- attention au "phishing": votre banque ou paypal ne vous écrit pas pour vous connecter

gardez vos machines à jour! firewalls/antivirus

- malware (no M$, upgrade, firewall and tools, explain virus vs trojan vs worm)

- rétention et destruction de données (logs IM, secure deletion, destroy paper)

- require passwords (screensaver, good passwords, written down passwords, guest accounts)

- encrypt it

- systèmes suggérés

- logiciels libres

- linux vs mac vs windows, les compromis

- les logiciels reconnus

- une affiche des pratiques de sécurité dans votre local!

- à ne pas faire:

- installer n'importe quelle application non-supportée ou faisant partie des politiques

- partager les mots de passes

- (trouver des exemples de sécurité catastrophiques)

questions

feedback

- vous sentez-vous plus ou moins en sécurité?

- vous sentez-vous plus ou moins capables de faire des décisions éclairées?

Référence

Logiciels

Pour votre ordinateur

torproject.org - anonymat en ligne

tails.boum.org - système anonyme complet sur clé USB

OTR et pidgin (Windows, Linux) ou Audium (Mac) - conversations encryptées sans logs

onionshare.org - partage de fichiers anonyme par tor

jitsi.org - messagerie instantanée, téléphonie et partage d'écran sécurisée

gnupg.org et Enigmail - encryption et authentification des courriels

riseup.net et autres serveurs activistes

- passwdqc - a good password generator

veracrypt - encryption complète de vos disques

Autres logiciels libres

openoffice.org - suite "office"

getfirefox.com - navigateur web

getthunderbird.com - client courriel

enigmail.mozdev.org - encryption pour thunderbird

Pour votre téléphone

- textsecure - encryption des messages texte point à point

- redphone / signal - encryption des appels

- orbot - tor sur votre téléphone

- chatsecure - otr pour votre téléphone

- obscuracam - dissimulation des visages sur les photos

Autre documentation

ssd.eff.org - Cet excellent site de la EFF est intéressant, particulièrement la section sur les outils (parce que les autres sections sont surtout basées sur les États-Unis. (en)

guide.boum.org - guide exhaustif sur la sécurité informatique, un seul chapitre à date, sur la sécurité locale (fr)

help.riseup.net/security - guide sur la sécurité courriel (en)

https://hatswitch.org/~nikita/courses/ece598nb-sp12/schedule.html - beaucoup de lecture

Dans ce wiki:

Le Wiki Koumbit

Le Wiki Koumbit